Le groupe de ransomware Embargo a encaissé 34 millions de dollars en paiements crypto depuis 2024

Selon un rapport de TRM Labs, le groupe de ransomware Embargo a collecté environ 34,2 millions de dollars en cryptomonnaies depuis son apparition en avril 2024. Les victimes se trouvent principalement aux États-Unis et appartiennent aux secteurs de la santé, des services aux entreprises et de la fabrication.

Un successeur probable de BlackCat/ALPHV

Les analystes de TRM estiment qu’Embargo pourrait être une nouvelle identité ou un successeur de l’opération BlackCat/ALPHV, en raison de plusieurs similarités techniques :

- Utilisation d’un malware développé en Rust

- Conception du site de fuite quasi identique

- Infrastructures de portefeuilles partagées sur la blockchain

Parmi les cibles connues figurent American Associated Pharmacies, Memorial Hospital and Manor en Géorgie, et Weiser Memorial Hospital dans l’Idaho. Dans certains cas, les demandes de rançon ont atteint 1,3 million de dollars.

Où sont passés les fonds ?

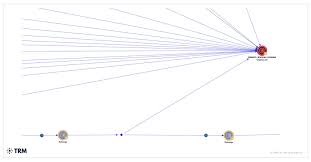

Les enquêteurs ont retracé les paiements depuis les adresses des victimes vers des portefeuilles intermédiaires, puis vers :

- Des plates-formes d’échanges à haut risque

- Des marchés pair-à-pair

- Des services de mélange de cryptos

- La plateforme Cryptex.net, aujourd’hui sanctionnée

TRM a identifié :

- Environ 13,5 millions de dollars envoyés à des prestataires mondiaux de services d’actifs virtuels

- 17 dépôts, totalisant un peu plus de 1 million de dollars, effectués via Cryptex.net

- 18,8 millions de dollars restant dans des adresses non attribuées, une technique utilisée par les cybercriminels pour compliquer le traçage ou attendre un moment plus opportun pour convertir les fonds

Embargo semble utiliser les mixeurs avec parcimonie, TRM n’ayant repéré que deux dépôts sur le service Wasabi.

Une stratégie discrète mais efficace

Embargo opère selon un modèle “ransomware-as-a-service”, avec une communication et une marque volontairement discrètes afin d’éviter l’attention médiatique et policière.

Le rapport suggère également que le groupe pourrait tester l’intelligence artificielle et le machine learning pour améliorer ses campagnes de phishing et rendre son malware plus difficile à détecter.

Un rappel sur les risques liés aux paiements en crypto

Ces révélations montrent que les paiements en cryptomonnaies et certaines plateformes offshore faiblement régulées peuvent encore faciliter des opérations de ransomware à grande échelle, malgré l’intensification des actions répressives.

En 2024, les revenus issus du ransomware ont chuté de 35 %, passant de 1,25 milliard de dollars en 2023 à 813 millions selon Chainalysis. Cette baisse est attribuée à :

- Un renforcement des contrôles sur les échanges crypto

- Une augmentation du nombre d’entreprises refusant de payer les rançons

Pour comparaison, le groupe Dark Angels avait obtenu 75 millions de dollars en Bitcoin en une seule attaque l’année précédente, un record à l’époque.